クレデンシャルの歴史

| « 6. デジタル初期(1960〜80年代)のクレデンシャル | 8. クラウド時代におけるクレデンシャル » |

7. デジタル中期(1990〜2000年代)のクレデンシャル

次は、デジタル中期1990年代に関してです。90年代から2010年くらいまでは情報システムが様々な業務で使われるようになり、認証やクレデンシャルの必要性も高まってくることにより、いろいろな技術が利用されるようになりました。

パスワードに加えて、OTP(One Time Password)、証明書などがクレデンシャルとして世に出てきました。

・OTP(ワンタイムパスワード)

OTPが初めて登場したのは、RSA社が開発したSecurIDが最初だと言えるのではないでしょうか?

https://ja.wikipedia.org/wiki/SecurID

RSA SecurID token (旧モデル SD600)

https://ja.wikipedia.org/wiki/SecurID

HWトークンと呼ばれる小さな機器の液晶部分に数字が表示されます。ワンタイムパスワードの名前の通り、一回だけの使い捨ての暗証番号のようなものですね。使い捨てとなるので、他人にこっそり盗みみられても比較的リスクが低いのが特徴です。

90年代後半から利用されるようなり、ネットワークアクセス(企業のVPNアクセスなど)で利用されていましたが(筆者も2001年に入社した会社で付与されたのを記憶しています。)大きく普及するようになったのはインターネットバンキングの普及がキッカケだったように思います。なお、日本国内においては、2002年くらいからインターネットバンキングが開始されてきました[15]。

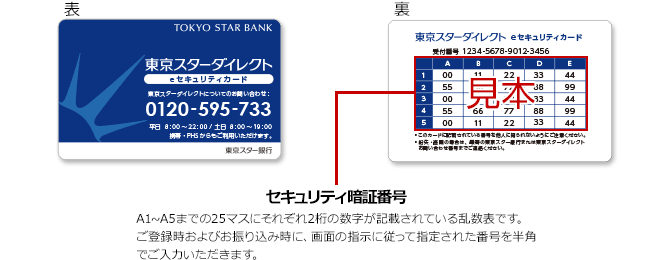

・乱数表(Grid Card)

インターネットバンキングがOTP(ここではHWトークン)の普及のキッカケになったと言及しましたが、当初(部分的には今でも)HWトークンはOTPを計算する機器なので、コストがかかりました。従って、インターネットバンキングでの2要素認証としてコスト効率が高い乱数表もこのタイミングで登場・普及してきているのではないでしょうか?プラスティックのカードに英数字がランダムに印刷されているものです。乱数表もクレデンシャルの1つと解釈することもできるかと思います。

https://www.tokyostarbank.co.jp/service/tokyostardirect/e_security/

比較的コストもかからず、インターネットバンキングで利用されてきた乱数表ですが、最近では、スマートフォンでのOTPや、SMS/Email OTP等への置き換えが進み、廃止している銀行も増えてきています。

・RADIUS

OTPの初期の利用例として、ネットワークに接続する際の認証の話をしました。そのために開発されたRADIUSプロトコル(https://tools.ietf.org/html/rfc2058 がRADIUSの最初のRFCで1997年に発行され、その後数回の改定を経て、2000年のhttps://tools.ietf.org/html/rfc2865 が最新版です。)は、今でもVPN、VDIなどのアプリケーションに利用されています。RADIUSにより、通信プロトコルと認証方式が切り離されることで、さまざまなユースケースやシステムの事情(特にコストや実装の手間)に応じて認証方式が選べるようになったのだと思います。この流れはSAMLやOpenIDなどのプロトコルの開発の際にも意識的にしろ、無意識にしろ影響を与えているものと考えます。テレワーク推進でVPNやVDIの利用が増えてきていますので、RADIUSが活躍する場はまだまだ多そうですね。

・秘密の質問

秘密の質問(英語ではShared Secretなどともいう)「小学校の時に通っていた学校の名前は?」などという本人しか知らない(実際はそんなことはないのですが。)情報を使っての認証も2000年代前半に登場してきています。OTPや乱数表と比較して、物理的なデバイスやカードが必要ないので、比較的認証強度が高くなくてもよい部分で多く使われています。

・生体認証

指紋や虹彩と言った生体認証が使われ始めたのも、1990年代からです。最初はデータセンター等の入館などで物理的な場所に対するアクセスのための認証手段として使われはじめました。当初は生体情報の読取機器が高価だったり読取精度や読取感度がよくなかったりしたこともあり、特定の用途での利用にとどまっていましたが、提供ベンダさんの努力もあり、今では、入室管理に加えて、出入国の際の認証、勤怠管理、スマートフォンでの認証など幅広く使われています。

・デジタル証明書・電子証明書

デジタルの世界だからこそ実現可能なクレデンシャルとしてデジタル証明書があります。公開鍵証明書とも言われます。一番多く使われているのはウェブサイト用のデジタル証明書です。「https」という言葉を耳にしたことがあると思いますが、この s が secure を意味していて、httpsでの通信では経路が暗号化され盗み見されるリスクが軽減されます。ウェブサーバが本当にそのドメインの組織で管理運用されているかを確認の上でデジタル証明書が発行されているので「ウェブサイトが本当にその組織の管理しているものであるかを利用するユーザが確認するためのクレデンシャル」がウェブサイト用のデジタル証明書になります。デジタル証明書を発行、更新、廃棄する基盤がPKI(Public Key Infrastructure:公開鍵基盤)です。

・なりすましのリスク

ここで少し別のトピックに関して記載します。「パスワードの使いまわしはよくない」「最近では2段階認証を破るフィッシング詐欺・不正アクセスも発生している」と記載しましたが、なぜよくないのでしょうか?また、なぜ安全だと考えられてきた2段階認証がやぶられてしまうのでしょうか?

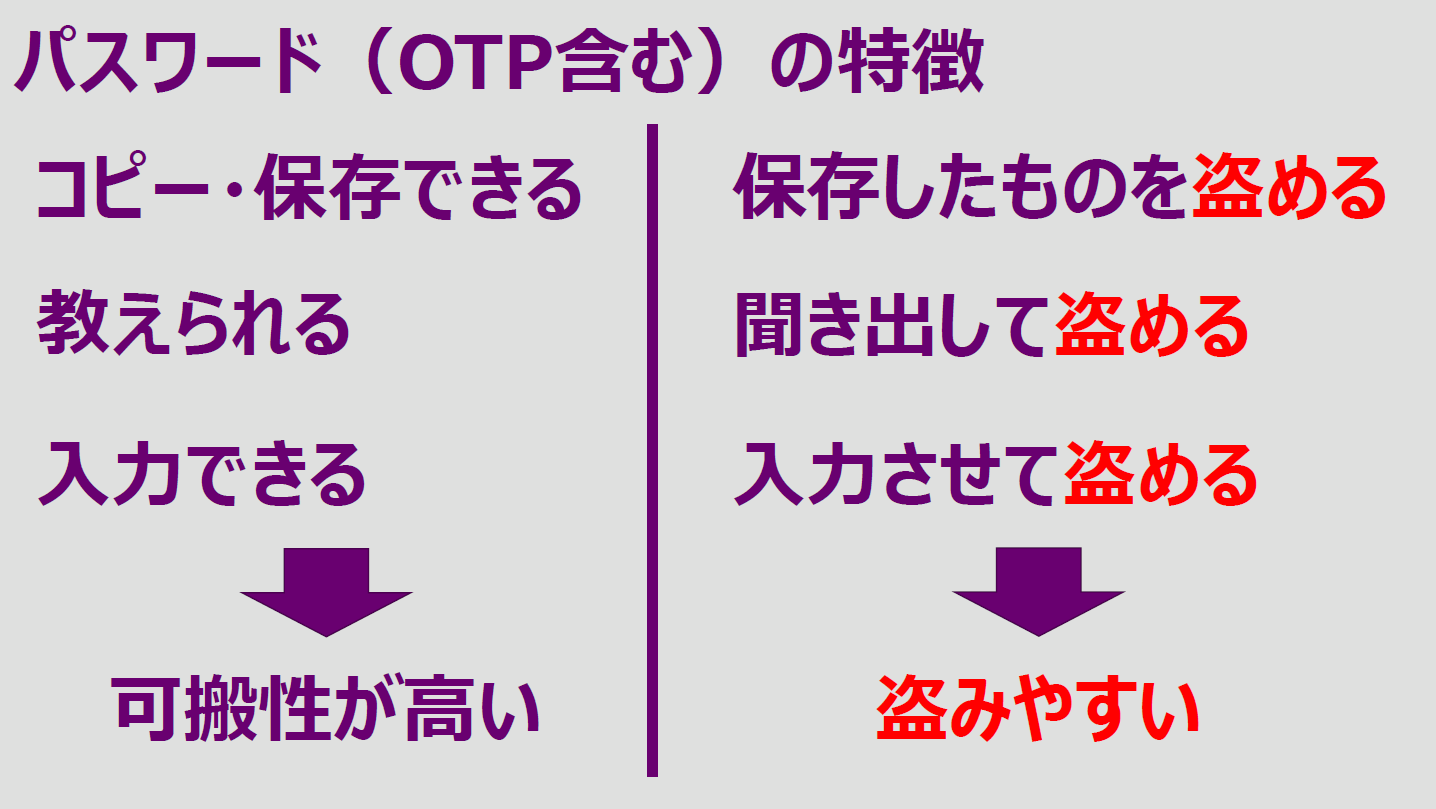

そこには、パスワード(および二段階認証などで利用されるOTP)といったクレデンシャルに内在している脆弱性があると考えることができます。

パスワードがここまで普及した大きな理由として、その利便性があります。文字列なので「記憶できる」と共に「コピー・保存できる」「教えられる」「入力できる」といった特徴があります。

「コピー・保存できる」に関しては、こっそり手帳にメモしておいたり、スマートフォンなどのメモアプリに書いておいてコピーして使うなどしている方もいらっしゃると思います。

共通IDで利用するシステムで、パスワードを複数人で共有したり、新たにメンバになって人に教えるということもあります。これは「教えられる」という特徴を利用していますね。

また、当然と思われるかも知れませんが、キーボードで入力できるのもパスワードの大きな特徴です。生体認証は読取装置が必要ですし、デジタル証明書も利用するには対応するアプリケーションなどが必要になってきます。

上記の特徴からパスワードは非常に可搬性が高いです。可搬性が高いというのは、いろんなところにもっていって利用できるということです。ただこの可搬性が高く便利だというパスワードの特徴は、「保存したものを盗める」「聞き出して盗める」「入力させて盗める」といった不正アクセスやなりすましとしようとする側にとっての「盗みやすい」という特徴にもなります。

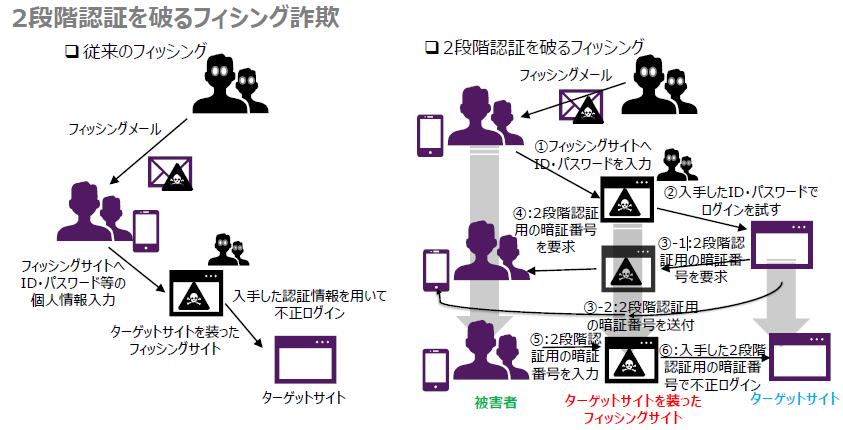

このような特徴が「他のサービスで漏洩・盗まれたID・パスワードを使って不正アクセス・なりすましをされてしまった」「フィッシングサイトでID・パスワードに加えてOTPも入力してしまい、クレデンシャル情報を盗まれてしまい、不正アクセス・なりすましされてしまった」といったインシデントの原因の1つになっているといえるでしょう。

なお、フィッシングサイトとは金融機関や正規のサイトを装ったクレデンシャル情報を盗むための不正なサイトですね。フィッシングサイトによるクレデンシャル情報の搾取と不正ログインは、フィッシングサイトが正規のサイトと被害者の経路に割り込むことで実現します。なぜ「不審なSMSやメールは開封しない」「SMSやメールに記載されたURLに安易にアクセスしない」「URLへアクセスする前に、正しいホームページのURLであるかを確認する」の対策が有効か・必要かがわかると思います。すべてフィッシングサイトに誘導されてしまうのを防ぐための対策です。フィッシングサイトに誘導されなければ、フィッシングサイトでクレデンシャル情報が盗まれることもありませんよね。現実世界でも危険な場所や怪しい場所には近寄らないようにするのと同様に、デジタルの世界でも不審なSMS・メールは無視、不審なURL・ホームページには近寄らないようにしましょう。

- [15] :

- インターネットバンキング - Wikipedia https://ja.wikipedia.org/wiki/インターネットバンキング#システムの普及

| « 6. デジタル初期(1960〜80年代)のクレデンシャル | 8. クラウド時代におけるクレデンシャル » |