JNSA�u�Z�L�����e�B����v

| « �u�i�U�j�l�b�g�I���^�����ւɂ�����s�R���[���̂܂Ƃ߁v�� | �u�i�W�jWindows XP �T�|�[�g�I���ɂ��čl����v�� » |

�i�V�j�C���^�[�l�b�g�T�[�r�X�̗��p�ɂ����R�����̊댯�ɂ����i2013�N10��30���j

�� �͂��߂�

���́i2013�N�j�Ăɐ��Ԃ��ɂ��킵���A���������ɂ��u�@������N�ł��������Ԃɕ��u�����v�����B���{�@�ւ̏��Z�L�����e�B�Ɋւ���i�ߓ��ł�����t���[���Z�L�����e�B�Z���^�[�iNISC�j���A����������\���āA���f�B�A�̏�ł͔�r�I�����I���Ɍ������܂����B

�������A���́u�����v�́u����ŏI����Ă����́H�v�Ƃ����v�f���A�����Ă���悤�Ɍ����܂��B�����Ă���́A���{�@�ւ����̖��łȂ��A��Ƃ��n�߁A�g�D��IT���ǂ����p���邩�̍l�����ɂ��ւ������܂�ł���ƍl�����܂��B����́u����v�́A���̖����@�艺���Ă݂����Ǝv���܂��B

1. Google�O���[�v����̏��R��������

2. �C���^�[�l�b�g�T�[�r�X���p�ɔ������R�������X�N

3. �O���T�[�r�X�̗��p�Ɍ��������g�D�̊�����

4. IT���e���V���s�������l���o�̉������ɂ���g�D�̏]�Ǝ҂̖��

5. IT�̉��l�𐳂����F���ł����AIT��헪�I�Ɋ��p�ł��Ȃ����{�̑g�D�̑̎��̖��

6. ����̎g������ɔz���������R������̍l�����Ƃ�

�܂Ƃ�

1. Google�O���[�v����̏��R��������

2013�N7��11���ANISC�͏��Z�L�����e�B�����i��c�iCISO���A����c�j�ł��̖�����܂����B���ȁA�������A�_�ѐ��Y�ȁA���y��ʏȂɂ����āA�Ȓ�����O���W�g�D�Ƃ̘A�����L��Google�O���[�v�̃T�[�r�X�𗘗p���A���̓��e���A����ł��{���\�ȏ�Ԃɕ��u����Ă����Ƃ������̂ł��B���̑��A�����J���Ȃ́A�Ǘ����ɂ��镡���̈�Ë@�ւ��쎖�Ǝ҂ɂ����ē��l�̖�肪���������Ƃ���Ă��܂��B�܂��A�ꕔ�̑�w�ł��A���l�̖�肪���������Ƃ��A�e�X�̔��\�Ŗ��炩�ɂȂ�܂����B��̓I����͕���Ă��܂��A��Ƃɂ����Ă����l�̎��Ⴊ�����m�F���ꂽ���Ƃ́A�������̕�AJNSA����ł��銔����Ѓ��b�N�̕ł��m�F����Ă��܂��B

CISO���A����c�̎������玖�Ă����Ă݂�ƁA���̂悤�ɂȂ�܂��B�i�Ԏ��͔���J���j

| �Ȓ��� | ���̓��e�E��� | ���L��}�����W�҂͈̔� | �{���\������ ���� |

|---|---|---|---|

| ���� | ��������ɌW�����{�����̑Ή����i���n�L�҃u���[�t�̗l�q�A���{�ł̕Ԃ�j | ������̐���Ɍ�������T�{�Ԍ��ψ���Ɍg��������ȊW�Ҋ� | 2013�N1���`7�� |

| ������ | ���k3���ɂ�����h�ЏW�c�ړ]���i���Ƃ̐i�����Ɋւ��鎑�� | �S���E���̗F�l | �s���i���̓��e�F2013�N5�����_�^���o�F��7���j |

| �_�ѐ��Y�� | �{�茧�����̏Ɨt���т�ی�E�������邽�߂̊��������̎�g�A�u���̏Ɨt���уv���W�F�N�g�v�Ɋւ����� | �v���W�F�N�g�\�����ł���ANPO �Ă�͂̐X�̉�i�����ǁj�A(��)���{���R�ی싦��A�����A�{�茧�A��B�X�ъǗ��� �i�����ǂ��J�݁j | 2013�N4���`7�� |

| ���y��ʏ� | �u���k�u���b�N�̎Љ�{�d�_�������j�v�Ă̍���ߒ��ɂ������� | ���k�n�������ǂƔ�����ł��錚�݃R���T���^���g��Ёi���Ђ��J�݁j | ���p���ԁF2012�N8���`2013�N3��

�i����7���܂Ŏc���H�j |

�N�ł��������Ԃɂ��������́A�������̃P�[�X�����J�Ώۂł��������Ƃ��m�F����Ă��鑼�́A�ʏ�O���̐l�ɊJ������邱�Ƃ͂Ȃ����ł��B ���Ɋ��Ȃ̏ꍇ�͊O����̋@������A������ɒm���邱�ƂŌ���s���ɂȂ鋰�������Ǝv�����܂܂�Ă����\�����w�E����Ă��܂��B ������ɂȂ����T�[�r�X�̐ݒ�܂��͗��p�̎�̂́A���ȁA�������͂��̐E���A�_�ѐ��Y�Ȃƍ��y��ʏȂł͑����g�D�̂悤�ł����A�u���ւ̃A�N�Z�X�\�͈́v�ɑ���ӎ����S���Ȃ���Ԃŗ��p����Ă������Ƃ͋����ׂ����Ƃł��B

���l�̏��ی�Ɋւ���ӎ��̒Ⴓ�E���@�́A��w�̎���ł��S�����l�ł��B���̂悤�ȁu���Z�L�����e�B���e���V�v�̒Ⴓ�A���@�́A�ǂ��l����ׂ��Ȃ̂ł��傤���B���ɐ��{�@�E���ɂ����ẮA���Z�L�����e�B�Ɋւ��鐭�{�@�֓����Q����������A���炪�O�ꂳ��Ă����ƍl�����钆�ł̎����ł���A���̐[�����̂����������܂��B

2. �C���^�[�l�b�g�T�[�r�X���p�ɔ������R�������X�N

�Ȃ����̂悤�Ȃ��Ƃ��N����̂��A�����@�艺���čl���Ă݂�K�v�����肻���ł��B���̂悤�Ȏ����Ɏ���\���v�f�Ƃ��ẮA

�@�N�ł���y�ɗ��p�ł���A�C���^�[�l�b�g��̏������E�ۊǂ̃T�[�r�X������ |

�A���̂悤�ȃT�[�r�X���A�Ɩ��ŗ��p����K�v��A���p�Ɍ����킹��U�����g�D���ɂ��� |

�B���p�ɍۂ��āA���̕ی��J���͈͂ɂ��Ċm�F����ӎ���m���̌��@������ |

��3������ƍl�����܂��B

�ȉ��A�e�v�f�ɂ��ď����l�@���Ă݂����Ǝv���܂��B

�y�@�N�ł���y�ɗ��p�ł���A�C���^�[�l�b�g��̏������E�ۊǂ̃T�[�r�X������z�ɂ���

�C���^�[�l�b�g��̂��̎�̃T�[�r�X�́A�l�����Ƒg�D����������A�l�����T�[�r�X�̑����͖����ŗ��p�ł���悤�ɂȂ��Ă��܂��B�����ł���̂́A�L���Ƃ̘A���ⓝ�v�f�[�^�̊O���̔����A�ʂɎ��v��������P�[�X�ƁA�L���T�[�r�X�ւ̌Ăѐ��Ƃ��Ė����T�[�r�X�I�v�V�����������P�[�X�i�t���[�~�A���ƌĂ��j������܂��B�l�����T�[�r�X�̑����́A���ɖ����T�[�r�X�ł́A�����ɑ����̐l�ɎQ�����Ă��炦�邩�A�Q���҂̗��ւ��ő�ɂł��邩�A�Ɏ�Ⴊ�u����邽�߂ɁA�����ݒ�ł͐������ł��邾�����Ȃ����A�K�v�ɉ����Đ�������������v�ɂ��Ă���T�[�r�X�������悤�ł��B

�l���{�l��F�l�Ɋւ����͈̔͂ŗ��p�������ł́A���܂���͐����Ȃ��ł��傤�B�i����ł��ꕔ�A�v���C�o�V�[�ɂ�������Ӑ}��������Ė��ɂȂ邱�Ƃ�����܂��B�j�������A�����T�[�r�X����Ɠ��̑g�D�����p����ꍇ�ɂ́A���̂��Ə��ی�Ɋւ���v�����ς��A�l�����ɐv���ꂽ�T�[�r�X�ł́A��\���ɕی삳��Ȃ���肪����܂��B�����ő����̃T�[�r�X�ł́A��ƁE�g�D�����ɁA���Z�L�����e�B����[���������T�[�r�X��p�ӂ��Ă���킯�ł��B

���A�l�Ƃ��Ă̗��p�o�������̂܂�������ŁA���̉�������őg�D�ł̗��p���l���锭�z���A�������������������N�����܂��B

3. �O���T�[�r�X�̗��p�Ɍ��������g�D�̊����� �@�\���R������Ƃ��Ă̗��p�����������炷�s�s���\

�y�A���̂悤�ȃT�[�r�X���A�Ɩ��ŗ��p����K�v��A���p�Ɍ����킹��U�����g�D���ɂ���z�ɂ��� �@

���ɁA�ł͂Ȃ��A�g�D�̎d���������ŁA���̂悤�ȃT�[�r�X�����ՂɎg���Ă��܂��̂��A�͂��Ȃ��Ă͂Ȃ�܂���B�ꌾ�ł����A�g�D���F�߂�T�[�r�X��������̕������A������i����j�̃j�[�Y���\���ɖ��������̂ɂȂ��Ă��Ȃ��A���邢�͂����W����悤�Ȏd�g�݂ɂȂ��Ă���A�Ƃ�����肪����Ƃ������Ƃł��B�܂�l�����̊ɂ��T�[�r�X�̎g�����肪�ǂ��āA����𗘗p����ق����Ɩ��������オ������A���̕��@�ł͏\���ɋƖ��𐋍s�ł��Ȃ��Ɗ���������v�f���A�g�D��IT�Ƃ��̊Ǘ��̒��ɐ���ł���Ƃ������ɒ��ڂ���K�v������܂��B

�@��̓I�ɂ͈ȉ��̂悤�ȋK��������g�D�������̂ł͂Ȃ��ł��傤���B

1)�g�D�̃��[�����ɁA�g�D�̊O�̃l�b�g���[�N������A�N�Z�X�ł��Ȃ��B�]���āA���ɏo������A�x���ɑΉ����K�v�ȏꍇ���́A�ʂ̃��[���V�X�e���i�l�̃��[���A�J�E���g��Google���̃T�[�r�X���j���g�킴��Ȃ�

|

2)�g�D���̃��[��������O���Ƀt�@�C�����M����̂ɏ��F�葱�����ώG�ł���A���邢�̓��[���ւ̃t�@�C���Y�t���֎~����Ă��� |

3)�g�D�O�̃��[���A�h���X�ɓ���ۂ̓�����������Ă���A���l���ł̏�L��ӎv�a�ʂ�j�Q���Ă��� |

4)���[��1�ʓ�����̗e�ʂɁA���M���܂��͎�M���Ő������������Ă���A���[���Y�t�ɂ��t�@�C�����t�����������ȏꍇ������ |

5)�O���̃X�g���[�W�T�[�r�X��A�t�@�C�����L�T�[�r�X�ւ̑g�D���l�b�g���[�N����̃A�N�Z�X���֎~�������͐�������Ă���

|

�ߔN�A���R�������̖̂h�~�̊ϓ_����A��Ƃɂ����o�����ӂ�������z�ł��̂悤�ȋK�������������Ƃ��������Ă���ƌ����܂��B���{�@�ւɂ����Ăǂ̂悤�ȃR���g���[��������Ă��邩�͊m�F�ł��܂���B�������A�Ⴆ�Ί��Ȃ̃P�[�X�ł́A�����ɏo��������̊O���ŁA�o���ҊԂőō����ł���ꏊ���A�z�e���ƌ���ꂮ�炢�����Ȃ����ŁA���炩�̂����Ɏg����l�b�g���[�N��̃T�[�r�X�𗘗p�������A�Ƃ������z������A���̂悤�ȏ┭�z�́A����Ӗ��ƂĂ��悭�����ł�����̂ł��B

���̂悤�ȋK���̔w��ɂ���l�����́A�ȉ��̂悤�Ȃ��Ƃł͂Ȃ��ł��傤���B

�����R�������Ƃɂ����N�����Ȃ��悤�ɁA�o�Ă������͓O�ꂵ�čǂ� |

������둗�M�Ȃǂ̃~�X�ɂ��R�������N���Ă��܂��Ă��A���̋K�͂�͈͂��ł��邾�����������邱�ƂŃ_���[�W��}���� |

���������������邱�ƂŋƖ��Ɏx�Ⴊ�o�邱�Ƃɑ��ẮA�ʂɐ\�����ď�i����V�X�e������̏��F�邱�Ƃʼn���ł���悤�ɂ��Ă����Ζ��͂Ȃ� |

�����100%�Ǘ�����̔��z�ł��ˁB�R���v���C�A���X�������ǂ镔���́A��ᔽ�̓[���łȂ���Ȃ�Ȃ�����Ƃ����㖽��Ȃ̂ŁA���ׂĂ��ǂ�����ŁA�ʎ葱���ɂ�錊�������锭�z�ɂȂ�܂��B�������A���̂��߂̎菇��v���Z�X�́AIT�ɂ��T�[�r�X�̃X�s�[�h����AIT�Ŏ����ł���������̊��o�Ƒ��e��܂���B�X�}�z�̗����ɂȂ������́A���i�K�̏��F�v���Z�X�A������ꍇ�ɂ���Ă͎��ɂ��A�Ƃ������o�́A�قƂ�ǎ�����Ȃ��̂ł��B

4.IT���e���V���s�������l���o�̉������ɂ���g�D�̏]�Ǝ҂̖��

�y�B���p�ɍۂ��āA���̕ی��J���͈͂ɂ��Ċm�F����ӎ���m���̌��@������z�ɂ���

���̖{���̈�́A�u����̕��ʂ̐l�����v�ł��B�����ɂ��Ă͌l�I�o������`���ď�L�x������ǁA�����ň�������K�ɕی삷��Ƃ������Ƃɂ܂Ŏv��������Ȃ��Ƃ����_�ł��B�C���^�[�l�b�g�̎d�g�݂ɂ��ė]��m���������Ă��Ȃ���ʃ��[�U�̏ꍇ�ɂ́A�l�b�g��ɒu���ꂽ��ǂ�������Ԃɂ��邩�A�S���l���Ȃ���������܂���B�l�b�g���[�N�ɒu���ꂽ���́A�������������A���E���̂���ł��A�N�Z�X���\�ɂȂ�̂ł��B�u�������������v�Ƃ����̂́A�����I�E�Ӑ}�I�Ƀl�b�g���[�N�o�R�̃A�N�Z�X�𐧌����Ȃ���A�Ƃ������Ƃł��B

�����āA����������Őݒ肵�Ȃ�������Ȃ��Ƃ��A�����Ă����X�C�b�`�̓I�[�v���̑��ɓ|���A�T���ӎv�ƃX�L���������Ă����O�҂͗e�ՂɖړI�Ƃ�����ɂ��ǂ蒅����A�Ƃ������Ƃ�S���������Ă��Ȃ����Ƃ����ɂȂ�܂��B�C���^�[�l�b�g�ɒ�������g�ѓd�b�i���ɃX�}�[�g�t�H���j�̕��y�Ƃ��̐��\����ђʐM���̔���I���W�́A���������i�Ⴆ�����I�ɊO���Ɗu������Ă��Ă��j�O�̗��ꂽ�ꏊ�i�l�j�ƂȂ��ł��܂��܂��B�i��w�����ɂ�����g�ѓd�b�ɂ��J���j���O�����́A�܂��ɂ��̂悤�ȏ��\�ɂ�������ł����B�j����҂ɂǂ�ǂ���u�֗��v���A�m��Ȃ������ɑg�D��Ɩ��ɗ����A���Ƃ���������Ă���A�Ƃ����ɂ����ł��B

�g�D�́A���̏]�Ǝ҂����C�ɏ��ʐM�����g�����Ƃɐ��ފ댯���A�����Ɨ������A���̂��Ƃɑ���]�Ǝҋ����O�ꂳ���Ȃ���Ȃ�܂���B�����Ă���ȑO�ɁA���̂悤�ȃR���V���[�}���ɗ���Ȃ��Ă������悭�Ɩ������Ȃ���IT�E�l�b�g���[�N���𐮂��Ȃ���Ȃ�܂���B

5. IT�̉��l�𐳂����F���ł����AIT��헪�I�Ɋ��p�ł��Ȃ����{�̑g�D�̑̎��̖��

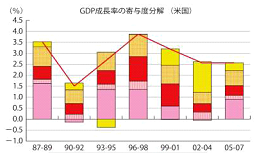

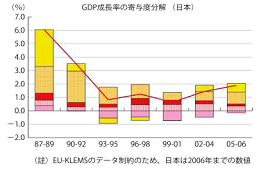

�l�̊��o�����̖��łȂ��AIT�̖{�����o�c�ɐ�������Ă��Ȃ��Ƃ�����������܂��BIT��헪��i�ƈʒu�t���ĎY�Ƃ̌���������������A�����J�o�ςɔ�ׂāA���{��IT���Ɩ���i�ȏ�ɕ]���ł��Ă��Ȃ��Ƃ����w�E�́A���łɑ���������鏈�ł��B�}�́A���Ă̌o�ϐ������ɍv������v�f�����Ď��������̂ł����A�A�����J�̐����Ɂu��{�v���傫����^���Ă��邱�Ƃ������Ă��܂��B�i�o�T�F�����ȃv���[���������j

�܂���{�̑g�D�ł́AIT�����A���̂��߂ɂǂ��g�����Ȃ����A�Ƃ������z���ア�ƌ�����̂ł͂Ȃ��ł��傤���B��������ς��čs���Ȃ��ƁA����͎g������ɑ���A�Ǘ�����́u�֎~�v�u�����v�ɑ���A���̂͂��܂ō���̂悤�ȃC���V�f���g���N���Ă��܂��A�Ƃ������Ƃ͌J��Ԃ����Ǝv���܂��B

6. ����̎g������ɔz���������R������̍l�����Ƃ�

���͎g���A�������A���L���邱�Ƃʼn��l�݂܂��B���̂��߂̎�i�͑��l�ɁA�g������̗ǂ����̂ɂ��ׂ��ł��BIT�͓��X�i�����A�C���^�[�l�b�g��̃T�[�r�X�͂܂��܂����l�����A�֗��ɂȂ��Ă��܂��B�����K���Ɏg�����Ȃ����𐮂��邱�Ƃ́AIT����̔C���ł��B�������A���{�̑����̑g�D�ɂ����錻��́A���̗��o�E�R�k������āA�֗��ȓ����T�[�r�X�̗��p�̌����ǂ����ƂɈӎ��������Ă��܂��B

�m���ɁA���������l�X�ȋ@�\�����p���邱�Ƃ́A���̏��ɐڂ�����ݓI�ȋ@��Ɛl�𑝂₷���ƂɂȂ�܂��B�]���A�e�@�\�ɑΉ��������C���V�f���g�̃��X�N��]�����A�C���V�f���g�̔�����\�h����[�u���u������Ŏg���K�v������܂��B���̂��Ƃ�������Ɣc�����A�g�����̃��[���𐮂�����ŗ��p��������A���邢�͑g�D���ɃT�[�r�X����邱�Ƃ��AIT����E�V�X�e������̐Ӗ��ł͂Ȃ��ł��傤���B

�����ӂ�ƁA�R���V���[�}�o���œ����m�����u�P�ӂŁv���p���āu����Ɂv�O���T�[�r�X�𗘗p���錻��̓������o�Ă��Ă��܂��̂ł��B���̉Ă̐��{�@�ւɂ����锭�o��������Ă��A�����h�����Ƃ͎���ł��B�z���Ȑ������A����₷�����Ԃ����߂錋�ʌ����J���O�ɁA����ʂ����߂̓K�Ȑ��H��p�ӂ��ׂ��Ȃ̂ł��B

���{�@�ւɂ�����Ή��Ƃ���NISC������\���ꂽ���e�́A7��11���i�K�ł́u���Ԋ�Ƃ̒���ɂ��O���[�v���[���T�[�r�X���A�@�����������Ɩ��ɗ��p���邱�Ƃ̂Ȃ��悤�A�e�{�Ȓ��̏��Z�L�����e�B�|���V�[��E���ɓO�ꂷ�邱�Ɓv�ƁA�Ђ����猊�͍ǂ����z�ł������A7��30����CISO�A����c�ł́A�{�Ȃɂ�����̐��̋����⋳��̓O��ɉ����A�u�Ɩ����̈��S���~���Ȃ������m�ۂ��ׂ��A�e�Ȓ��ŋ��p�ł���O���[�v���[���T�[�r�X���𐭕{�ō\�z���邱�Ƃ𑁋}�Ɍ����v����Ƃ������ƂŁA�ǂ������łȂ��K�v�ȃT�[�r�X�E��i�͍u���Ă������z�ɕω����Ă��܂��B���ꂪ�������Ȃ���ΈӖ��͂���܂��A�l�����͌��S�ȕ����Ɍ����Ă���悤�ł��B

���Ԃ̑g�D�ł́A���{�@�ւ̂悤�Ɏ��O�ŃT�[�r�X���\�z����͔̂��I��������܂���B�O���T�[�r�X��A�l�X�ȏ��R�����h�~��c�[�������p���āA�Ⴆ�Έȉ��̂悤�Ȃ��Ƃ��l���A�K�X�Ɋ��𐮂���ׂ��ł͂Ȃ��ł��傤���B

�i�P)�t�@�C���͂��ׂăt�@�C���T�[�o�ɏW�����A�����I�ɈÍ������{�� |

�i�Q�j�V���N���C�A���g�A�N���C�A���g���z�����A�[���Ƀf�[�^���c���Ȃ��������� �@�@�EUSB���������̊O���L���}�̂Ɋւ���R���g���[�����g�ݍ��킹��ƌ��ʓI |

�i�R�j���g�D�O�̃l�b�g���[�N�ւ̃t�@�C���̃A�b�v���[�h�̓t�B���^�����O���� �@�@�E�S�ʋ֎~�{�ʋ������i�����A�L�[���[�h�����Ŏ~�߂���@������ |

�i�S�j����̃A�b�v���[�h�T�C�g��e�F���A���̗��p��ݒ�����V�X�e�����傪�K���ɊǗ����� �@�@�E�t�@�C�������E���L�T�[�r�X����������A���g�D�ɂ��������̂����p���� |

�i�T�j�O���[�v�T�C�g��R���{���[�V�����T�C�g�̗L���T�[�r�X������ �@�@�E�L���T�[�r�X�ɂ�邫�ߍׂ������Ǘ��@�\���A�������ݒ肵�Ċ��p���� �@�@�E�L���_��ɂ��A���[�U�Ǘ��@�\�i�A�h�~�������j�����p������A�T�[�r�X�҂̊Ǘ��ӔC���K�肷�邱�Ƃ��\ |

�܂Ƃ�

����́u�����v�ɂ�����u���ڂ́v���_�́A�A�N�Z�X���i���̏������邱�Ƃ��ł���l�͈̔́j�Ǘ��̕s���ł����B���̃A�N�Z�X���Ǘ��������AIT�����p���A���̕s�K�v�Ȋg�U��A�Ӑ}���Ȃ����o�E�R�k��h�~���錮�ƂȂ�Ǘ���ł��B����͑g�D���V�X�e���ł��S�������ŁA�A�N�Z�X���Ǘ���K�ɑg�ݍ��܂Ȃ��V�X�e�����A�A�N�Z�X����K���ɊǗ����Ȃ����V�X�e����������݂��Ȃ��͂��ł����A�O���T�[�r�X�����ꂪ����Ɏg���Ă��܂��ꍇ�ɂ́A�����Ɏv��������Ȃ��\������������܂��B�{���A���̂悤�ȊO���T�[�r�X������Ɏg���K�v��������ȑO�ɁA�g�D�̊Ǘ�����IT�̉��b���\�����_��Ɋ��p�ł�����𐮂��Ȃ���Ȃ�Ȃ��̂ł��B

����̎����́A���{�̑g�D�̑����ŁA�o�c�ɂƂ��Ă�IT�̐헪�I���l�𐳂����]���E�F���ł��Ȃ����߂ɁA���̊Ǘ������ł��Ȃ����V�X�e�����債�����ĂȂ����Ԃ̈�[���A�܂������I�悵���������ƁA�F������K�v������ƍl���܂��B���̔F���܂��AIT�ƃC���^�[�l�b�g�T�[�r�X�̐i���̉��b���A���������ł��A�g�D�����̌��ʂ����Ɠ����ɁA���̕ی�E�Ǘ����O��ł���A���̂悤��IT���ƃZ�L�����e�B�̊Ǘ��E�^�c��ڎw���ׂ��ł͂Ȃ��ł��傤���B

| « �u�i�U�j�l�b�g�I���^�����ւɂ�����s�R���[���̂܂Ƃ߁v�� | �u�i�W�jWindows XP �T�|�[�g�I���ɂ��čl����v�� » |